Introduction

En tant qu’analyste de sécurité, traiter un incident de phishing est une tâche courante mais cruciale. Avec XSOAR, cette gestion devient plus efficace et structurée grâce à l’automatisation et l’orchestration des processus. Dans cet article, je vais partager mon expérience de la gestion d’un incident de phishing, en détaillant chaque étape, depuis la détection jusqu’aux actions proactives.

Création de l’Incident

Tout commence par une alerte. Généralement, je reçois une notification d’un système de détection, comme un SIEM (Security Information and Event Management) ou une solution de sécurité des emails, indiquant qu’un email suspect a été reçu par un utilisateur. XSOAR peut automatiquement créer un incident basé sur ces alertes, en rassemblant toutes les informations pertinentes.

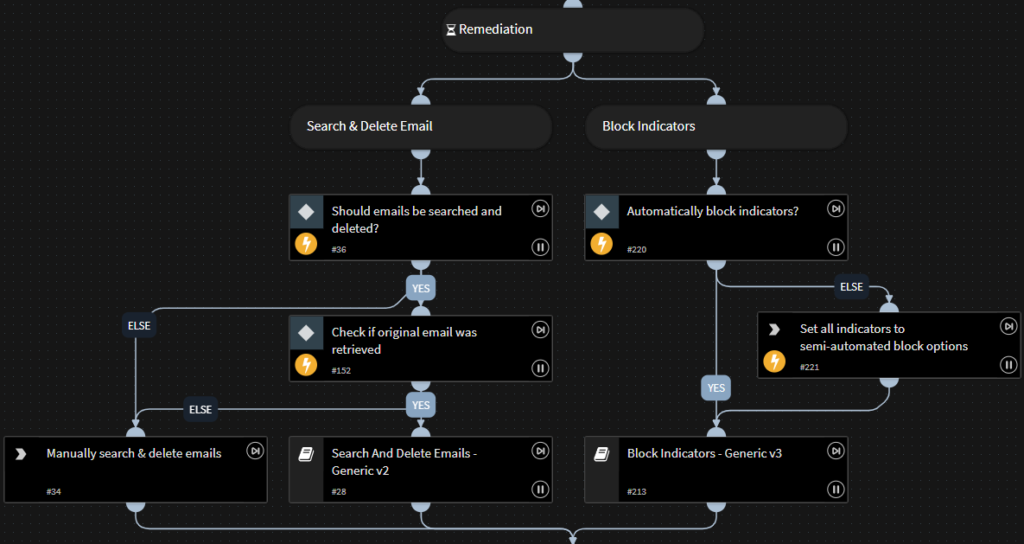

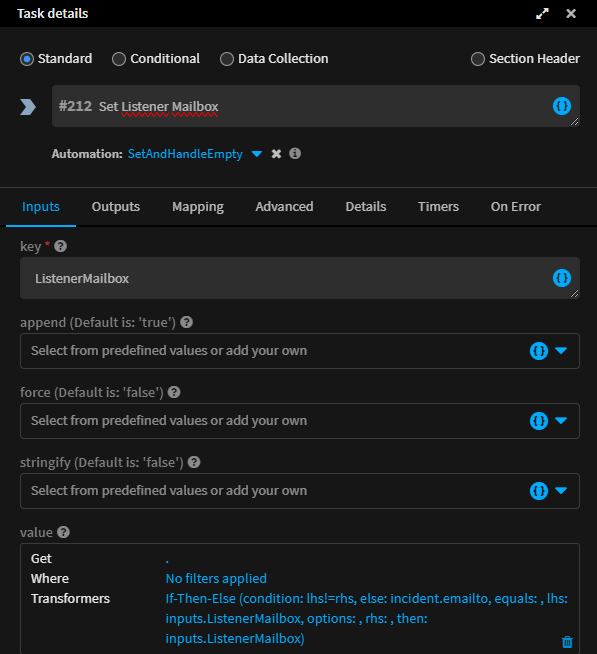

Pour ce faire, on utilise la configuration d’une intégration qui va s’interconnecter avec SIEM et on configure le Classifier (choix du type d’incident basé sur une condition concernant une donnée brut en entrée) et le Mapper à utiliser qui permettra, selon le type d’incident, de mapper tel ou tel donnée brute (possiblement modifié à l’aide de filters et transformers) vers un field lié au type d’incident dans XSOAR afin d’homogénéiser les données.

L’incident créer inclut donc tout les détails qui me seront utiles tels que l’expéditeur, le destinataire, le contenu de l’email et les pièces jointes.

Identification de la Criticité

Je commence par analyser les informations disponibles dans l’incident. L’une des premières choses à vérifier est le contenu de l’email et les liens ou pièces jointes qu’il contient. Des indicateurs comme des liens raccourcis, des pièces jointes exécutables ou des demandes de données sensibles sont des signes de phishing.

La criticité initiale de l’incident peut être définie par le mapper, une règle de pré-processing (qui permettra d’éviter les doublons ou de lier des incidents similaires, notamment dans le cas de campagnes de phishing) ou encore lors de l’exécution initiale du Playbook. À noter que l’on configure selon le type d’incident, le Playbook à exécuter, de manière automatique ou non.

La criticité d’un incident de phishing est souvent déterminée en fonction de plusieurs facteurs, comme la position du destinataire dans l’entreprise (par exemple, un cadre supérieur), la nature de l’email, la présence de pièces jointes malicieuses ou encore le fait que l’utilisateur ai cliqué sur un lien possiblement malveillant. De plus, un Dbot Score est calculé en fonction de la moyenne des scores de chaque indicateur trouvé dans l’email. XSOAR permet de définir des règles de priorité qui aident à classer les incidents en fonction de leur potentiel impact.

Vérification des Intégrations pour Obtenir Plus d’Informations

Pour enrichir les informations sur l’incident, je consulte diverses sources de threat intelligence intégrées à XSOAR. Cela inclut des bases de données de réputation des domaines et des adresses IP, ainsi que des sources de renseignement sur les menaces. Ces informations m’aident à évaluer si l’expéditeur ou les liens contenus dans l’email sont associés à des activités malveillantes.

J’utilise également les intégrations avec les SIEM pour vérifier les logs et rechercher des activités suspectes associées à l’incident. Cela peut inclure des tentatives de connexion inhabituelles ou des accès à des ressources sensibles à partir de l’adresse IP de l’expéditeur.

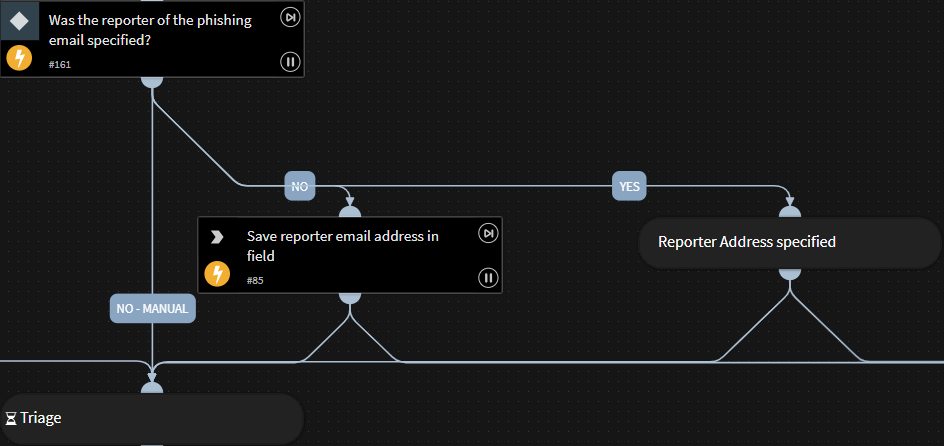

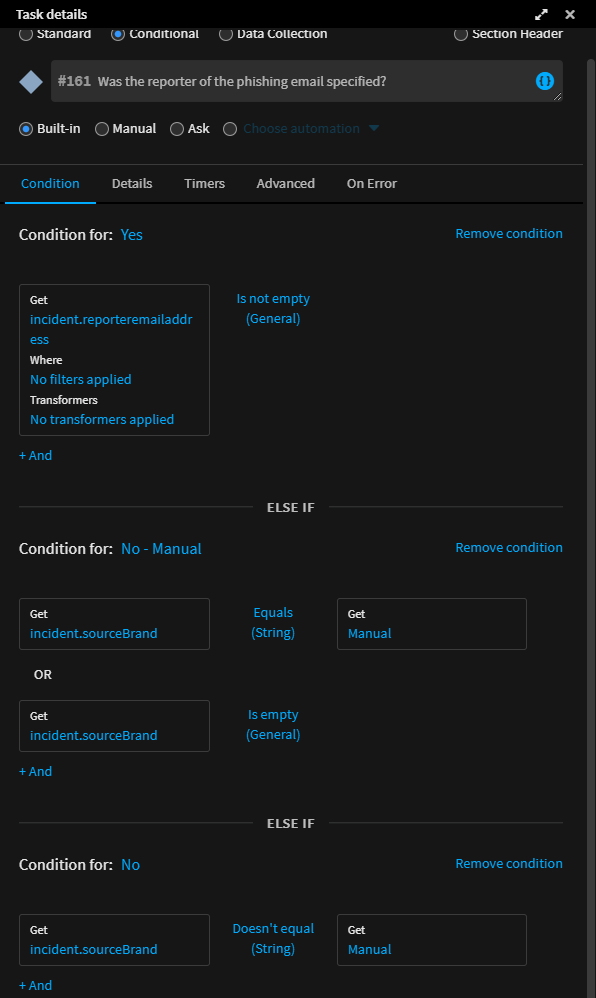

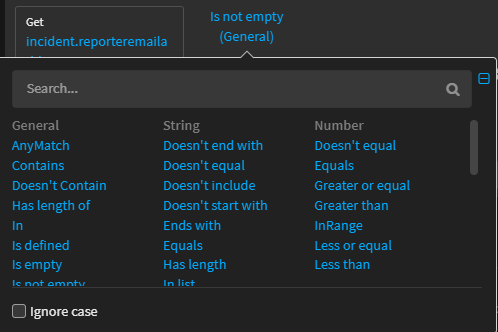

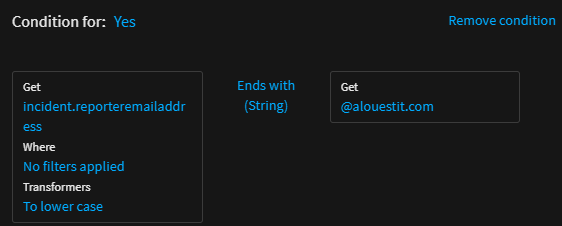

Exécution du Playbook

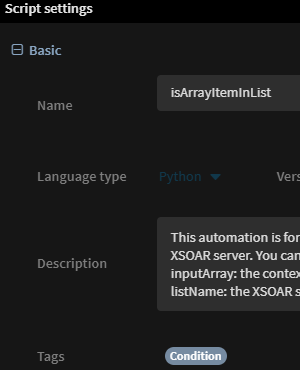

Pour un incident de phishing, XSOAR propose un Playbook générique conçu pour automatiser et orchestrer la réponse. Le Playbook commence par isoler l’email suspect et alerter les utilisateurs potentiellement affectés. Ensuite, il analyse le contenu de l’email, vérifie les liens et les pièces jointes contre les bases de données de menaces, et recherche des comportements similaires dans les logs.

Le Playbook exécute automatiquement plusieurs étapes, telles que l’analyse des en-têtes d’email, la vérification des liens contenus dans l’email et l’isolation des endpoints affectés. Il peut également envoyer des demandes de renseignement aux services de threat intelligence pour obtenir des informations supplémentaires sur les indicateurs de compromission (IOC).

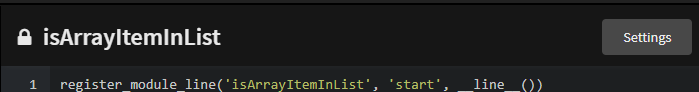

Finalement, il peut également vérifier si le destinataire (ou l’expéditeur) de l’email est dans une liste VIP et adapter ses actions en conséquences pour demander un traitement manuel par un analyste ou clore automatiquement l’incident.

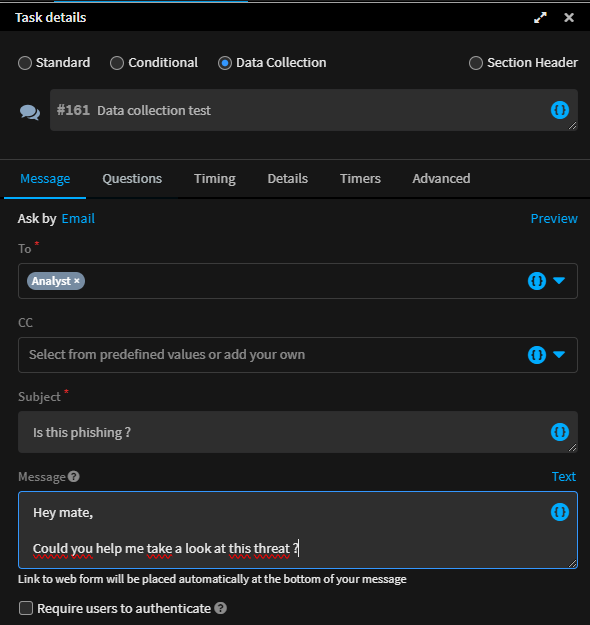

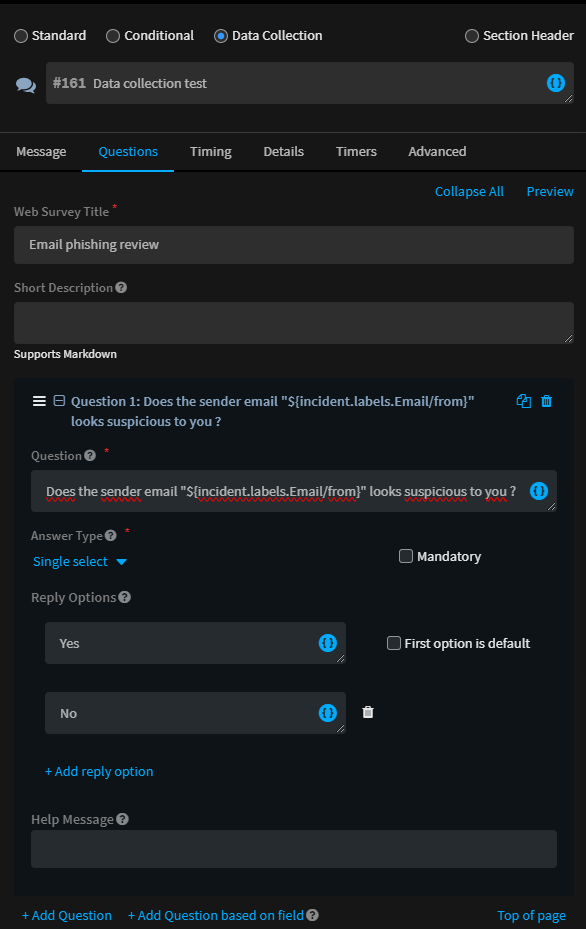

Interaction avec l’Utilisateur Final

Il est important d’informer l’utilisateur final affecté par l’email de phishing. XSOAR permet d’envoyer des notifications automatiques pour alerter l’utilisateur du potentiel danger et lui fournir des instructions sur ce qu’il doit faire (ou ne pas faire) avec l’email suspect.

Je peux également interagir avec l’utilisateur pour collecter des informations supplémentaires. Par exemple, je peux leur demander s’ils ont cliqué sur un lien ou téléchargé une pièce jointe, ce qui pourrait nécessiter une réponse plus agressive comme l’analyse et l’isolation de leur machine.

Actions Proactives

Isolation de l’Endpoint

Si l’analyse révèle que l’utilisateur a interagi avec le contenu de l’email, une des premières actions est d’isoler l’endpoint pour empêcher toute propagation potentielle de la menace. Cela peut être fait automatiquement via les intégrations avec les solutions EDR ou encore les domaines (Azure) Active Directory, notamment.

Blocage des Adresses IP et Domaines

Je peux également bloquer les adresses IP et les domaines malveillants associés à l’email de phishing. XSOAR permet d’automatiser cette action en envoyant des commandes aux pare-feu et autres dispositifs de sécurité du réseau.

Mise à Jour des Politiques de Sécurité

Enfin, je peux mettre à jour les politiques de sécurité pour prévenir des incidents similaires à l’avenir. Cela peut inclure l’ajout de nouvelles règles de filtrage d’email, l’ajustement des politiques de détection d’intrusion ou la formation des utilisateurs sur les menaces de phishing.

Actions pro-actives dans XSOAR

Lors de futurs emails, qu’ils viennent du même expéditeur, cible d’autres utilisateurs au sein de l’entreprise ou qu’ils aient une similarité forte. XSOAR permet de regrouper ces incidents, les clôres automatiquement ou encore permettrent à l’analyste de voir très rapidement le lien. Un incident de type Phishing Campaign peut également être créer afin d’avoir un regard beaucoup plus large lors du traitement de ces incidents, sans avoir à se soucier de chaque email de cette campagne.

Finalement, les capacités de machine-learning de XSOAR peuvent nous assister à traiter plus rapidement et de manière automatique la majorité de ces incidents.

Conclusion

En tant qu’analyste de sécurité, XSOAR fournit les outils et les automatisations nécessaires pour gérer efficacement un incident de phishing. Depuis la détection initiale et l’analyse, jusqu’à la réponse et la résolution, chaque étape est optimisée grâce aux fonctionnalités robustes de XSOAR. La collaboration entre analystes, l’enrichissement des indicateurs et la capacité à exécuter des actions proactives rendent le processus de gestion des incidents plus fluide et plus efficace.

Chez Alouest IT, nous sommes prêts à vous aider à tirer le meilleur parti de XSOAR pour vos besoins spécifiques en matière de sécurité. Contactez-nous pour découvrir comment nos services et formations peuvent vous aider à optimiser la gestion de vos incidents de sécurité.